Как один зараженный Mac и аккаунты в Telegram и LinkedIn помогли хакерам из КНДР украсть криптовалюту на $7 млн

---

Хакеры из КНДР взломали компьютеры Apple

Хакеры из КНДР взломали компьютеры AppleСеверокорейские хакеры предположительно похитили $7 млн у клиентов сингапурской криптобиржи DragonEx. Как установили эксперты, в ходе операции они использовали фейковые аккаунты в Telegram и LinkedIn

Хакеры из Северной Кореи используют подставные аккаунты в LinkedIn и Telegram для похищения данных криптокошельков у пользователей операционной системы macOS, предупреждают эксперты по криптовалютам из аналитического агентства Chainalysis.

Отчет агентства, с которым ознакомилась редакция Forbes, выявил ранее неизвестные сведения об атаках на криптовалютные биржи со стороны Lazarus Group. Эта хакерская группировка, как считают власти США и многие эксперты в сфере кибербезопасности, финансируется Северной Кореей. Группировке приписывают взлом базы данных Sony Pictures в 2014 году и распространение вируса-вымогателя WannaCry в 2017-м.

В марте 2019 года хакеры совершили систематические атаки на сингапурскую криптовалютную биржу DragonEx, из-за чего та потеряла $7 млн, рассказал Forbes специалист из Chainalysis, пожелавший остаться неизвестным. Злоумышленники начали с того, что придумали подставную компанию под названием WFCWallet и разработали для нее солидно выглядевший сайт, а в LinkedIn зарегистрировали профили якобы сотрудников этой компании.

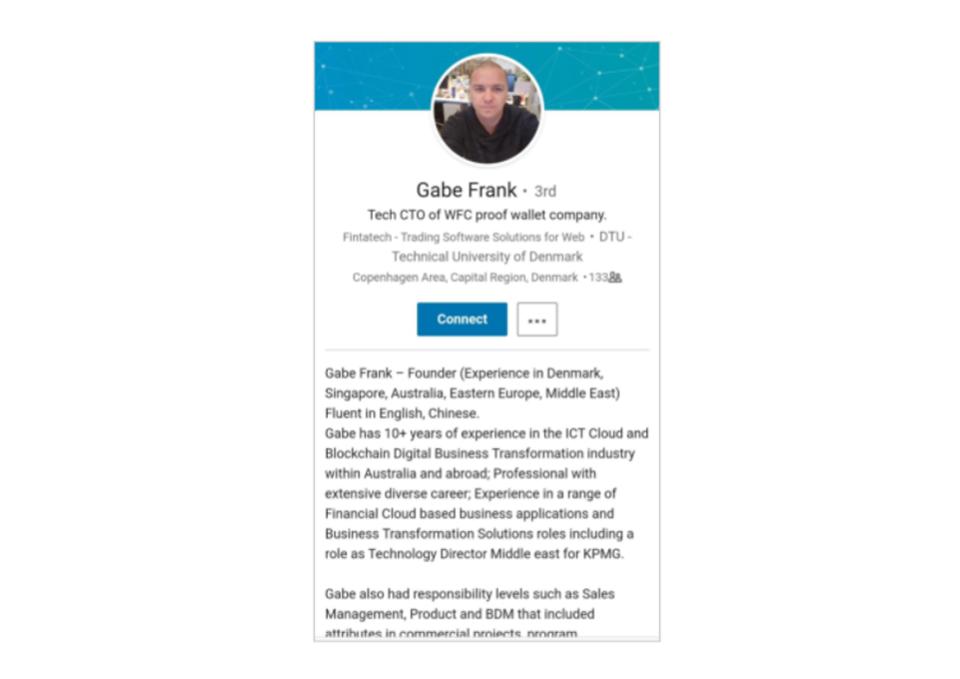

Фейковый профиль в LinkedIn, который, по данным Chainalysis, создали хакеры

Фейковый профиль в LinkedIn, который, по данным Chainalysis, создали хакерыС сайта пользователям якобы предлагалось загрузить программное обеспечение, которое представляло собой зараженную версию настоящей платформы для сделок с биткоинами. После загрузки программа открывала на зараженном компьютере Mac обходной путь, по которому хакеры могли похищать ключи к аккаунтам пользователя на криптовалютных площадках. Помимо этого, вирус имел функционал кейлоггинга, то есть отслеживал и регистрировал все действия пользователя на клавиатуре и других устройствах ввода. Таким образом украсть персональные данные вроде паролей хакерам стало еще проще.

После создания компании-пустышки хакеры связались с неназванной высокопоставленной сотрудницей криптобиржи DragonEx через мессенджер Telegram. Ее спросили, не хочет ли биржа сотрудничать с WFCWallet, и предложили опробовать кошелек-вирус. Несмотря на то, что она изначально отнеслась к потенциальному партнерству скептически, взломщики напоминали ей о себе на протяжении нескольких недель. Затем по каким-то причинам один работник DragonEx все-таки загрузил хакерскую программу на свой Mac. По стечению обстоятельств на этом устройстве хранились данные персональных ключей к аккаунтам клиентов. По мнению источника в Chainalysis, это было серьезным упущением со стороны самой биржи DragonEx. Как бы там ни было, после атаки компания заявила о намерении усовершенствовать систему безопасности.

С зараженного Mac впоследствии были похищена информация по множеству криптосчетов с биткоинами, рипплами и лайткоинами. Чтобы замести следы, хакеры провели украденные средства через цепочку других кошельков.

Скриншот сайта WFCWallet

Скриншот сайта WFCWalletПервые случаи применения Северной Кореей подставных компаний были замечены еще в 2018 году, а затем и на протяжении всего следующего. Однако именно взлом системы DragonEx показал, насколько эффективной может оказаться подобная схема.

Биржа DragonEx обратилась в Chainalysis для расследования атаки. Агентство отмечает, что WFCWallet была одной из самой продуманных фишинговых кампаний, с какими приходилось сталкиваться специалистам. Кибератака была проведена «на качественно новом уровне сложности», заявила компания.

«Расследование помогло выяснить, какие временные рамки и ресурсы имеются в распоряжении хакеров из Lazarus. Оно также выявило их глубокие познания о криптовалютной системе, необходимые для успешной имитации реальных участников рынка», — сообщила Chainalysis.

DragonEx не ответила на запросы о комментариях.

В этом месяце эксперты «Лаборатории Касперского» заявили о том, что теперь хакеры Lazarus Group полагаются не только на загрузку вируса через сайт, но и научились заражать устройства прямо через Telegram.

Больше взломов, меньше похищенных денег

В отчете Chainalysis также говорится о том, что в 2019 году крупных взломов криптовалютных бирж было зарегистрировано больше, чем в любой другой период. По данным компании, в прошлом году хакеры совершили 11 масштабных кибератак и похитили у пользователей $283 млн. С другой стороны, в 2019-м сократилась сумма похищенного. Например, в 2018 году только с криптобиржи Coincheck были украдены $534 млн.

Хакеры из КНДР крадут деньги пользователей преимущественно для финансирования оружейного производства государством. Объявляя в прошлом году о санкциях в отношении северокорейских хакеров, министерство финансов США отметило, что Lazarus является главной группировкой, «совершающей кибератаки для поддержки противозаконных программ производства вооружений и пуска ракет». По данным властей США, Lazarus была сформирована правительством КНДР еще в 2007 году как структурное подразделение Генерального бюро разведки.

Chainalysis уточняет, что, несмотря на очевидную жажду группировки к виртуальным деньгам, 50% всех украденных средств в 2019 году никак задействованы не были и оставались на основном счету хакеров. Так как Chainalysis заключили несколько контрактов с американскими государственными ведомствами (главным образом, договор с ФБР на $380 000 на отслеживание криптовалютных операций), вполне вероятно, что когда власти КНДР попытаются получить доступ к похищенному, правительство США об этом узнает.

Источник: nig.mirtesen.ru

Комментарии (0)

{related-news}

[/related-news]